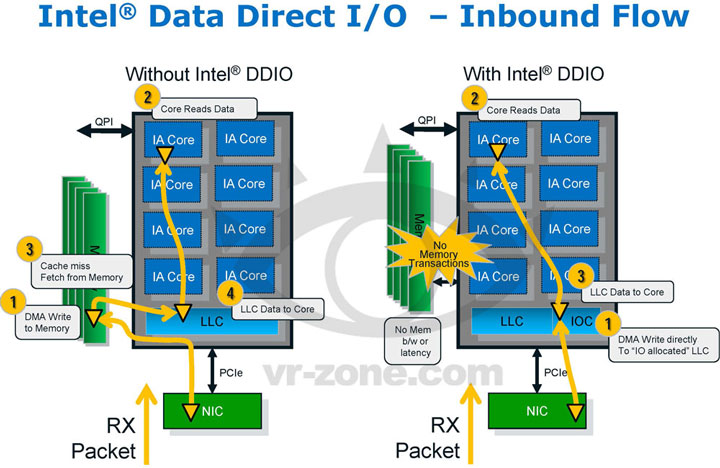

В конце 2011 года Intel представила технологию Direct Data I/O или сокращенно DDIO, которая была направлена на повышение быстродействия серверных процессоров семейства Xeon. Смысл работы DDIO заключается в том, что периферийные устройства, например, сетевые карты, могут напрямую подключаться к кэшу последнего уровня центрального процессора, а не следовать стандартной процедуре через основную память сервера. В конечном счете это позволило увеличить пропускную способность ввода/вывода, снизить задержки и энергопотребление.

Группа ученых из Амстердамского свободного университета и Швейцарской высшей технической школы Цюриха обнаружили критическую уязвимость, которая позволяет через взломанные серверы красть данные со всех компьютеров в локальной сети используя механизм DDIO. Злоумышленники могут получать нажатия клавиш и другие конфиденциальные данные, проходящие через память уязвимых серверов. Эффект усугубляется в центрах обработки данных, в которых включены не только DDIO, но и RDMA (remote direct memory access — удаленный прямой доступ к памяти), из-за чего один сервер может скомпрометировать всю сеть.

Исследователи назвали новую уязвимость NetCAT (Network Cache ATtack). Intel уже выпустила первое заявление, в котором попросила клиентов отключить механизмы DDIO и RDMA на машинах с доступом к уязвимым сетям, пока специалисты Intel работают над исправлениями. К слову, NetCAT создает большие проблемы для провайдеров веб-хостинга. Если хакер арендует сервер в дата-центре с поддержкой RDMA и DDIO, он может скомпрометировать серверы других клиентов и украсть их данные.

Для примера исследователи разработали атаку, которая позволяет украсть нажатия клавиш, введенные в защищенном сеансе SSH (secure shell session — сессия защищенной оболочки), установленном между другим взломанным сервером и сервером приложений.

Источник:

Ars Technica