Исследователи в сфере кибербезопасности Саидгани Мусаев (Saidgani Musaev) и Кристоф Фетцер (Christof Fetzer) из Дрезденского технологического университета обнаружили новый метод принудительного несанкционированного обмена данными между внутренними компонентами процессоров AMD, основанных на микроархитектурах Zen+ и Zen 2.

Специалисты назвали уязвимость «Transient Execution of Non-canonical Accesses». Они обнаружили ее в октябре 2020 года и сразу уведомили об этом AMD. Остальное время сотрудники AMD работали над устранением проблемы и разработкой мер по противодействию последствиям. Уязвимость зарегистрирована под номером CVE-2020-12965 или AMD-SB-1010 во внутреннем бюллетене безопасности.

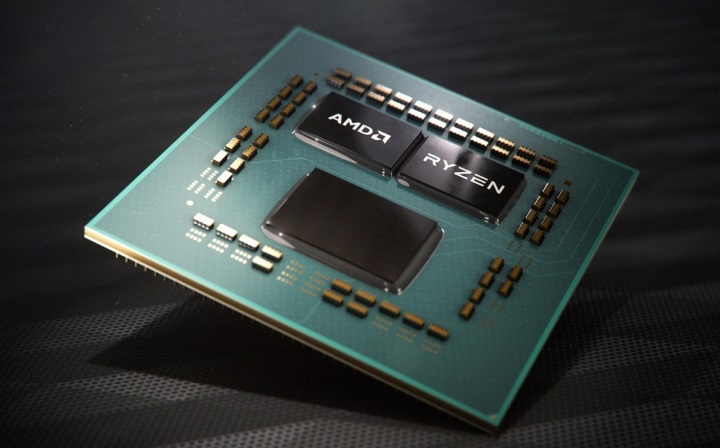

Исследователи изучили эту уязвимость на трех процессорах, а именно на EPYC 7262 на основе Zen 2, а также Ryzen 7 2700X и Ryzen Threadripper 2990WX на основе Zen+. Специалисты отмечают, что все процессоры Intel, уязвимые для атак Meltdown, «по своей сути имеют один и тот же недостаток с Ryzen».

Краткое изложение уязвимости гласит: «В сочетании с определенными программными последовательностями процессоры AMD могут временно выполнять и хранить неканонические загрузки, используя только младшие 48 бит адреса, что может привести к утечке данных».

Источник:

AMD